○ AWS IAM(Identity and Access Management)

● AWS 리소스에 대한 액세스를 안전하게 제어할 수 있는 웹 서비스

● 사용자가 액세스 할 수 있는 AWS 리소스를 제어하는 권한을 중앙에서 관리 가능

● IAM을 사용하여 리소스를 사용하도록 인증(로그인) 및 권한 부여(권한 있음)된 대상을 제어

○ AWS Admin 계정 만들기

● AWS에 처음 가입한 이메일로 로그인하면 루트 사용자

● 루트 사용자는 AWS의 요금/정산 등 중요한 리소스에 접근이 가능한 계정

● AWS에서 제공하는 리소스를 사용(개발)하는 경우에는 IAM 사용자를 만들어서 계정별 권한을 부여하여 사용해야 함

1) IAM 접속

2) User groups

● user groups 설정

● Policies 설정

3) Users

● Specify user details

● Set permissions

● Review and Create

● Retrieve password

4) 콘솔 로그인(북마크로 등록해 두기! csv에 링크가 있음)

ID : URL에 흰색 표시된 12자리

user name, password 입력

● 새로운 비밀번호 설정

5) MFA 디바이스 설정

● Twilio Authy 설치하여 진행함

(4번째 사진인 큐알코드 인식 시 사용 MFA code 1을 입력 후 시간이 지나 바뀐 번호를 MFA code 2에 입력)

6) AWS CLI 설정

7) Access Key 생성

8) AWS configure에 적용

● 다운로드한 파일을 이용하여 입력

$ aws configure

AWS Access Key ID [None]: (아이디 입력)

AWS Secret Access Key [None]: (비번 입력)

Default region name [None]: ap-northeast-2

Default output format [None]: json

8) VSCode에 적용

● Extention 설치

● Aws config 설정 확인

● AWS CLI 예제

$ aws s3 ls # 생성된 s3 버킷 조회

$ aws s3 mb s3://s3이름 # s3이름 >> 해당 이름으로 s3 버킷 생성

$ aws s3 ls # 생성된 s3 버킷 조회

IAM Identity Center(SSO) 계정 만들기

1) IAM 접속 → 사용자 선택 & 사용자 생성

2) Identity Center를 이용하여 사용자 계정 생성

3) Identity Center를 이용하여 그룹 생성

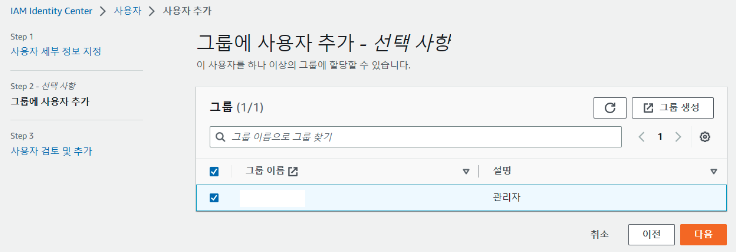

● permissions policies 추가하기(실습한 내용)

- AdministratorAccess # 비용과 관련한 허용

4) 그룹에 사용자 추가 및 생성자 확인

● User에서 생성하기(실습한 내용)

- créate user : 이름, 아래 네모 체크하기(체크해야 콘솔에 접근 가능)

** 건드리지 말고 Next, 컨솔 password 입력 부분 Auto로 **

- 이전에 선택한 그룹 선택(admin) → Review로 넘어감

** 태그를 잘 써줘야 함(예제 시 2개 함) service Web, Position Admin

- CSV를 다운해야 함(비밀번호를 모르니까 and 일회용이어서 사용 후 로그인 하면 바로 비밀번호 설정으로 넘어감)

- 콘솔로 로그인 창 북마크 등록(나중에 아이디 12자리 입력하는 것을 자동으로 해주기 위해)

- 재설정 후 CSV 파일 완전 삭제

● IAM → users → 생성 계정으로 이동 → Security → Multi-factor authentication → 추가

* 기존에 실습했던 계정은 admin이고 계정 한 개 더 생성 후 추가

● 로그아웃 후 재접속(북마크 등록 주소로 이동 후 ID&비번 입력)할 때 Multi 인증하라고 나오면 완료

5) 사용자 계정 생성 때 입력한 이메일 주소로 설정 메일 확인

● Accept invitation 누르면 비밀번호를 설정

● 이메일로 받은 AWS access portal URL에 접속 및 로그인

MFA Devices 설정

1) 생성 유저 확인 및 MFA 등록

연습하기

IAM → 새로운 usergroup 생성(이름 : study) → polices 추가 → create user → study → permissions 확인(6개)

[추가 polices]

● full Access : ec2f, s3f, codePipeline_F

● fullacess & publicpoweruser : ElasticContainer_full

문제 : 사용자 생성 및 삭제

1. user 생성

2. group 선택

3. tag 입력(position / user)

4. csv 파일 다운 및 콘솔 로그인(url 눌러서 이동 후 name 및 비번 입력)

5. 비밀번호 재설정 후 CSV 완전 삭제

6. IAM으로 들어가면 현재 권한 없어서 Access가 안됨(정상)

7. 루트 계정(admin)으로 접속 후 stduy 그룹의 user 삭제

8. study 그룹도 삭제

'Networks > aws' 카테고리의 다른 글

| SK networks AI Camp - AWS & Docker 연결 (0) | 2024.08.14 |

|---|---|

| SK networks AI Camp - AWS + MySQL (0) | 2024.08.13 |

| SK networks AI Camp - VS Code 연동 및 Elastic IP 설정 (0) | 2024.08.13 |

| SK networks AI Camp - AWS CLI 설치 및 기능들 (0) | 2024.08.12 |